Les principaux navigateurs

L’IMPORTANCE d’Internet s’est encore accentuée depuis l’épidémie «Covid19» et le confinement qui a suivi, ne serait-ce que par l’importance du télé-travail et la nécessité de la vidéo-conférence. Cette page tente d’informer sur les meilleures manières d’utiliser le réseau mondial.

Cette page suit les recommandations de 1990 pour une orthographe réformée.

Ajouts 2020.05.21 - Pour d’autres types de logiciels, voir Logiciels phares sur GNU/Linux.

Cette page explique le minimum à connaitre sur un système GNU/Linux (ligne de commande, système de fichiers…)

Les exemples donnés ci-dessous fonctionnent à condition que les commandes et applications indiquées soient installées sur votre système. Une ligne en caractère monospace signifie une commande à saisir dans une console, # signifie que la commande doit être passée en mode «root», super-utilisateur, ce qui se réalise en saisissant su puis le mot de passe super-utilisateur; vous pouvez utiliser aptitude ou synaptic.

En mode super-utilisateur: su - [Enter]

1. Sécurité

1.1 Mots de passe |

2. Navigateurs

2.1 Mode console |

3. Clients mail4. Vidéo-conférence5. Messagerie instantanée6. Transferts de fichiers7. Alternatives |

Installer un logiciel est assez simple en ligne de commande - Debian permet cela avec apt, mais ceux que la console rebute se tourneront vers synaptic, gnome-packagekid (Gnome) ou apper (KDE). Pour les installer en Debian et en mode console quand on ne dispose pas de ces installateurs graphiques d’applications :

#apt install synapticEn mode super-utilisateur: su - [Enter]#apt install gnome-packagekidEn mode super-utilisateur: su - [Enter]#apt install apperEn mode super-utilisateur: su - [Enter]

1. Sécurité

La sécurité est malheureusement une chose à laquelle on pense trop tard. De plus, les fraudes et délits sur Internet sont très difficiles à réprimer, seule la prévention sert.

Les arnaques étant souvent très spécifiques, il y a peu de considérations générales autres que celle de faire très attention, surtout lorsqu’une affaire semble «en or». Cela est vrai depuis que le commerce existe, mais le problème s’accroit avec Internet, qui laisse peu de traces si l’arnaqueur est prudent. Une plainte aboutira difficilement si elle concerne un site situé dans une autre pays (a-t-il signé des conventions internationales de justice?) et un individu de pays tiers (idem).

Le site gouvernemental belge Trop beau pour être vrai vous informe et recense certaines arnaques, comme des investissements bidon et certaines cryptomonnaies. Le site Évitez les pièges permet de signaler les fraudes.

1.1 Mots de passe

La sécurité de base sur Internet commence avec un mot de passe robuste :

- unique : un seul mot de passe par site ou logiciel

- imprévisible : pas de nom de personne proche ou d’animal domestique, pas de gros mot, de moi ou même moimoi. Les crackers utilisent des «dictionnaire» de mots de passe les plus souvent utilisés.

- long : pour se protéger de toute attaque systématique (par force brute), aaa, aab, aac, aad, etc.

- hétéroclite : utiliser majuscules, minuscules, chiffres et certains signes typographiques (#, !, @…), pour la même raison.

- tordu (mais facile à retenir) :

- entremêler deux mots : PETIT et prince donnent pPrEiTnIcTe

- remplacer des lettres par des chiffres (E étant la cinquième lettre, le remplacer par 5) ou un 3 (E retourné) (le second e) : pPr5iTnIcT3.

- secret : tout fichier sur ordinateur pourrait être lu : ne pas stocker les mots de passe dans un fichier mdp.txt

Lorsque vous introduisez des données sensibles comme un mot de passe, l’adresse du site devrait toujours commencer par https:// (le s signifie «sécurisé») et un cadenas s’afficher à sa gauche. Cliquer dessus permet de constater qu’il s’agit d’un site vérifié (procédure indépendante du site visité). Cela dit, les sites sécurisés ne font que garantir que les informations transitant sur le réseau sont cryptées. Un site sécurisé ne garantit pas qu’il est honnête.

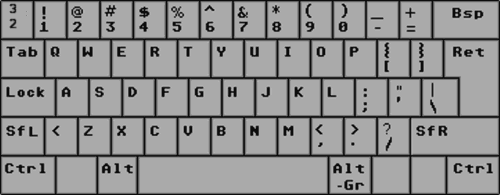

Si vous vous rendez à l’étranger, il faudra tenir compte du fait que les claviers en caractères latin sont en général beaucoup plus proches du clavier américain «QWERTY» : les lettres A et Q, ainsi que Z et W, sont interverties, le M se situe à la droite du N et les chiffres s’inscrivent sans la touche majuscule. Le clavier américain apparait par ailleurs à l’ouverture de l’ordinateur (à savoir pour un boot spécial ou peut-être un mot de passe BIOS). Il y a en revanche plus de mobilité pour les caractères spéciaux : il y a par exemple quelques différences entre les claviers «AZERTY» français et belge.

1.2 Manipulations

Internet connait un certain nombre de manipulations («social engineering» en anglais), souvent basées sur des techniques commerciales. Une de ces techniques est la pêche aux informations (phishing en jargon informaticien).

Attention!

- Le petit cadenas en début d’adresse Internet de la page que vous visitez informe seulement que la page utilise une connexion chiffrée pour les identifiants et mots de passe, mais ne garantit pas que le site est honnête.

- Le petit bouclier (FireFox) indique que la page ne semble pas posséder de code pour vous traquer (cookie pour sites tiers).

Gagner facilement quelque chose...

Le fils d’un magnat du pétrole veut rapatrier 16 millions de dollars en Europe (quelle idée&nsbp;!) et vous demande de l’aider moyennant 10% de la somme en récompense. Il vous sera juste demandé d’ouvrir un compte en banque. Une première action permettant, selon la psychologie sociale, de faciliter les suivantes, il vous sera demandé de payer de menus frais (notamment «notariaux»), et c’est l’engrenage, pour ne pas perdre ce que vous avez déjà «avancé» (cette technique est celle du pied dans la porte).

À l’aube du millénaire, il était fréquent de recevoir des mails à renvoyer à dix personnes de son entourage, permettant à terme de recevoir un smartphone. Un autre mail «boule-de-neige» récurrent prétendait que le simple envoi de courriels permettait de récolter de l’argent (prétendument par l’intermédiaire des serveurs de courriels) pour l’opération au cœur du petit Brian. Ces canulars, réfutés par hoaxbuster, n’occasionnent aucune dépense de votre part, mais vous avez probablement transmis les adresses de vos amis à des publicitaires.

Vous recevez un mail d’un·e ami·e coincé·e en Nordestie du Sud-Ouest

Le plus souvent, une personne a piraté la boite mail de votre ami·e et «appelle à l’aide» toutes les personnes dont les adresses s’y trouvent. Ce qui est demandé est souvent quelques centaines d’euro afin de payer des soins ou acheter un billet de retour. Si vous connaissez personnellement la personne, demandant-lui des précisions («est-ce que ses enfants l’accompagnent ?»). Beaucoup répondent au hasard ou n’insistent pas.

Votre banque vous demande de confirmer des données bancaires

Jamais une banque sérieuse ne vous demandera cela par mail : il ne faut jamais donner ses codes de carte bancaire ou toute autre information.

Vous voulez déclarer l’oubli d’un portefeuille dans un train

En cherchant objet perdus sncf sur un moteur de recherche, vous tombez sur https://objets-perdus.fr/sncf, qui n’est pas le site de la SNCF mais d’arnaqueurs qui tenteront de vous soutirer vos données bancaires.

Un mail vous avertit que vous avez effectué un achat de 930€ à nanoPrix

Cela vous étonne, vous inquiète et vous irrite : serez-vous poursuivi pour la récupération de cette somme? Ne cliquez sur rien, vous seriez renvoyé vers un site du style http://nanoprix.remboursement.com/etc/9554665431

Il ne s’agit nullement du site de nanoPrix : seule la fin de la première partie de l’adresse (ici remboursement.com) donne la réelle adresse. Cette page vous demande évidemment de leur indiquer vos coordonnées bancaires, ce qu’il ne faut jamais faire ! Alors que vous croyez réagir à une erreur ou à une fraude, vous permettez à un malhonnête de vous soutirer de l’argent, ce qui est très vicieux. Pour résumer :

clients.bigbank.com est le sous-domaine clients du site «bigbank.com»

bigbank.clients.com est le site «clients.com» qui tente de se faire passer pour «bigbank.com».

Microsoft vous appelle pour résoudre un problème sur votre ordinateur

Microsoft ne s’inquiète jamais de vos problèmes personnels sur ordinateur ! Raccrochez tout de suite : l’appelant demandera de faire une manipulation lui permettant de prendre le contrôle de votre ordinateur à distance pour ensuite le bloquer ; il vous faudra ensuite payer pour (peut-être) le voir débloqué.

Une entreprise révèle connaitre un de vos pseudos et le mot de passe associé

Ce n’est pas impossible, certains sites laissant parfois fuiter certaines données confidentielles : c’est d’ailleurs pour cela qu’il ne faut jamais utiliser le même mot de passe associé au même pseudo (et même le mot de passe pour des pseudos différents : il y a d’autres moyens de vous pister). Il s’agit le plus souvent de bluff basé sur une récolte d’adresse courriel : si un maitre-chanteur affirme avoir récupéré des données, c’est qu’il n’a pas pu le faire ou en retirer quelque chose ; il ne faut donc pas s’en inquiéter.

Le FBI vous inflige une amende pour activités illégales sur Internet

Les escrocs ne savent pas toujours que le FBI s’occupe plutôt de la sécurité intérieure des États-Unis, et vous ne devriez pas vous sentir concerné·e. Et si la CIA s’intéresse vraiment à vous, elle ne se hasardera certainement pas à vous prévenir par courriel.

Cette page n’existe plus. Voulez-vous consulter vos mails?

La page vous propose une procédure pour vous connecter à un des webmails les plus courants. Si vous êtes distrait·e, vous ne soupçonnerez peut-être pas qu’il s’agit d’une page destinée à collecter l’adresse courriel et le mot de passe associé.

Vous trouvez une clé USB dans l’ascenseur de votre entreprise

Il peut s’agir d’un «cheval de Troies» ouvrant l’accès au réseau de votre entreprise en vue d’espionnage industriel.

Méfiez-vous des alertes !

Il ne faut jamais agir automatiquement aux courriels d’alerte. Premièrement, l’évocation d’un site comme «http://www.microsoft.com» n’est pas suffisante : une véritable information doit contenir une adresse vers une page précise qui confirme l’information.

- security.microsoft.com/2023.01.05/virus-nimda est une page précise du site microsoft.com (security est un sous-domaine)

- microsoft.virus.com/2023.01.05/nimda est une page du site virus.com (microsoft est le sous-domaine du site virus.com) qui tente de faire croire qu’elle appartient à microsoft.com

Lors d’une ancienne version de Windows, un courriel recommandait d’effacer un fichier censé compromettre la sécurité du système, mais en fait indispensable au lancement du PC. Éliminer ce faux virus consistait alors à saboter son système d’exploitation.

Colis en souffrance

Un mail vous indique que votre commande a un problème et on vous enjoint de téléphoner au 09-07.xx… («09» est l’indicatif de Gent/Gand pour la Belgique). Il s’agit en fait d’un numéro surtaxé 0907.xx… où l’on vous fera patienter le plus longtemps possible : chaque minute peut vous couter jusqu’à 2€. Attention donc aux numéros 090xx…!

Cette arnaque peut être réalisée par téléphone. En général, si l’appelant vous laisse mariner quelques secondes avant de prendre la parole, c’est en général quelqu’un qui désire accrocher votre attention : il s’agit le plus souvent de fraudeurs ou de télévendeurs.

1.3 Scam

D’autres techniques existent pour endormir votre confiance et profiter de votre naïveté.

Maitre Unetelle, huissier à Amsterdam, vous contacte pour vous indiquer que vous avez gagné 875.000$ à la loterie Microsoft

Ne répondez jamais à ce genre de mail, on ne gagne (mais rarement!) qu’aux loteries auxquelles on joue soi-même. Ouvrir le mail et cliquer sur un lien pourrait dans certaines circonstance lancer un programme permettant une infection de votre système d’exploitation. Mais le plus fréquent est de vous demander de régler d’abord quelques dollars de frais de huissier ou de transaction (par rapport à ce que cela devrait vous rapporter, quelle importance?) avant de disparaitre, ou de continuer à vous soutirer de l’argent tant que cela marche : beaucoup de personnes continuent de payer, puisqu’elles ont investi et ne veulent pas se résoudre à admettre qu’elles se sont fait rouler, même pour une modeste somme d’argent (technique du pied dans la porte).

Untel, riche héritier habitant l’Ouessa, vous offre le dixième des quelques millions de dollars qu’il cherche à transférer en Europe

Personne n’a besoin d’inconnus pris au hasard (vous!) pour de telles transactions, si elle ne sont pas frauduleuses. Mais vous risquez surtout la même chose que pour le point précédent.

Natacha, de Transkrasie, voudrait tellement sympathiser avec vous

Mais c’est probablement Igor (ou Grishka) votre réel interlocuteur, qui vous promettra le mariage et vous demandera de lui payer le voyage avant de décommander en toute dernière minute parce que sa mère vient de tomber gravement malade et que les hôpitaux sont hors de prix. Votre naïveté et votre grand cœur risquent de vous couter cher pour une opération qui n’aura jamais lieu.

1.4 Vie privée

Certaines personnes sont persuadées que les gens honnêtes n’ont rien à cacher, mais il s’agit d’une posture très naïve. Grâce aux mémoires de masse et à toutes les traces laissées sur Internet (et ailleurs), de grandes bases de données sont constituées, qui pourront toujours servir un jour ou l’autre, grâce au techniques de recoupage réalisées par les ordinateurs de plus en plus puissants (la technique s’appelle le «datamining»).

En compétition pour un poste de haut niveau, qui dit qu’une information «secondaire» ne fera pas pencher la balance en votre défaveur?

Êtes-vous sûr qu’une de vos particularités, considérée comme totalement anodine aujourd’hui, ne sera pas déconsidérée, voire dénoncée demain? Les temps changent ! Et même lorsque vos positions (politiques ou religieuses, pour ne parler que de celles-là) seraient tout-à-fait honorables, elles vous concernent et ne devraient pas avoir d’influences sur vos relations de travail.

Par ailleurs, les publicitaires ciblent davantage leur «prospects» grâce à ces informations. S’ils le font, c’est qu’ils y ont avantage, probablement plus que vous, qui êtes pour eux qu’une vache-à-lait.

Les réseaux «sociaux»

Vous le savez déjà : les services «gratuits» Facebook, Youtube, Instagram… se financent par leur publicité ciblée et en revendant vos profils. Il est parfois très difficile de quitter un «réseau social» et ses contacts, voire de ne pas s’y inscrire car quelques groupes permettent une information collective.

Pour ceux qui n’y sont pas trop accrocs, il existe quelques alternatives qui ne monnaient pas les données : framapiaf remplace Twitter, framasphère plutôt que Facebook…

Vous y trouverez moins de petits chats trop mignons, mais plus de réflexion.

Les traces de votre navigateur

Le site amiunique.org permet de vous rendre compte de ce que votre navigateur laisse comme trace lors de vos visites sur un site, et la compare avec les internautes s’étant déjà connectés (720 000 au 1er juin 2018). Visité avec Firefox, le site rend l’empreinte :

| User agent | 0.57% | "Mozilla/5.0 (X11; Linux x86_64; rv:52.0) Gecko/20100101 Firefox/52.0" |

| Accept | 54.34% | "text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8" |

| Content encoding | 46.86% | "gzip, deflate, br" |

| Content language | 27.47% | "en-US,en;q=0.5" |

| List of plugins | <0.1% | "Plugin 0: IcedTea-Web Plugin using IcedTea-Web 1.6.2 1.6.2-3.1; The a href=http:icedtea.classpath.orgwikiIcedTea-WebIcedTea-Web Plugina executes Java applets.; IcedTeaPlugin.so. Plugin 1: Shockwave Flash; Shockwave Flash 13.1 r2; libfreshwrapper-flashplayer.so. " |

Avec le même système, IceCat (GNUzilla) basé sur Firefox donne l’empreinte suivante :

| User agent | 2.11% | "Mozilla/5.0 (Windows NT 6.1; rv:52.0) Gecko/20100101 Firefox/52.0" |

| Accept | 54.34% | "text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8" |

| Content encoding | 46.86% | "gzip, deflate, br" |

| Content language | 27.47% | "en-US,en;q=0.5" |

| List of plugins | 17.03% | "no JS" |

Il est possible de modifier les chaines transmises, le mieux étant de donner les informations les plus répandues. Cela veut dire Windows et non Linux, Chrome et non IceCat, "en" et non "fr"…

Scribd vous demande de vous inscrire (gratuitement!)

Afin de vous permettre l’accès à un livre numérisé, certains sites demandent une inscription gratuite, qui peut se faire en utilisant votre compte Facebook ou Google, et vous demandent par la même occasion un accès à tous vos contacts. Cela leur permet, légalement puisque vous «acceptez», d’enrichir leurs bases de données et se constituer des listes pour spammeurs.

Votre profil psychologique grâce à votre couleur préférée

Il peut sembler amusant de répondre à ces «tests» un peu idiots qui ont autant de valeur que l’horoscope des magazines. Et pourtant, ils vous demandent souvent des informations personnelles, comme la marque de votre première voiture, le prénom de votre mère, etc. Or ce genre d’informations répond souvent aux questions personnelles utilisées pour récupérer le mot de passe de vos différents comptes. Rien ne dit que le but de la récolte de données est de voler de l’argent, mais certains éléments peuvent vous situer de façon efficace. C’est bien plus insidieux que le point précédent.

1.5 Fake news

Avant de «partager» une information, il est toujours nécessaire de réfléchir. Une affirmation sans preuve n’est pas une information, surtout lorsqu’on est choqué, amusé, ou conforté dans ses idées.

Plusieurs journaux proposent de l’information (fast-checking). Hoaxbuster (fr) fait depuis longtemps ce travail d’investigation sérieuse. Attention néanmoins, certains médias prétendent faire de la réinformation.

Une photo n’est jamais une preuve : des éditeurs d’images peuvent contrefaire la vérité. Très souvent, les photos «prouvant» les fake news sont simplement reprises d’anciennes informations, d’autres lieux ou simplement de fictions. Il existe une façon de rechercher des images semblables à celles apparaissant sur une page Internet :

- dans Chrome ou Edge : un clic droit sur la photo permet une recherche des images similaires respectivement sur les moteurs de recherche Google et Bing

- pour FireFox, il faut télécharger un de ces modules par Outils » Extensions et thèmes : «Search by image», «Image search option» ou «TinEye Reverse Image Search». Pour le premier, les principaux moteurs de recherche sont proposés («Search by image» dans le menu déroulant).

Attention cependant : si une image a souvent été relayée, elle pollue nécessairement les moteurs de recherche. Il est alors utile de classer les résultats par date (les plus récentes).

1.6 VPN avec Proton Mail

Proton Mail est un service de courriel basé en Suisse, dont l’offre de base gratuite permet l’utilisation d’un réseau privé virtuel (virtual private network) limité.

L’inscription au service mail ne requiert aucune compétence particulière. Pour installer le VPN, ouvrir le webmail et cliquer sur les neufs points à gauche de la barre de recherche et choisir «Proton VPN», puis, à gauche «↓ Application VPN», dont la page permet de télécharger les applications de sept systèmes : Android, iOS, Windows, macOS, GNU/Linux, Chromebook, Android TV.

Pour GNU/Linux Debian, il s’agit du fichier du fichier protonvpn-stable-release_1.0.3_all.deb (destiné être modifié), qui ajoute le dépôt d’applications «repo.protonvpn.com» dans la base de données. Dans une console, mener le répertoire à l’endroit où a été téléchargé le fichier (download n’est qu’un exemple) :

cd downloadReprésente le mode$

simple utilisateur :

Puis, en mode super-utilisateur ou avec sudo :

apt install protonvpn-stable-release_1.0.3_all.deb # apt update # apt install protonvpnEn mode super-utilisateur :#

su + mot de passe «root»

«Proton VPN» se situe à la rubrique «Internet» du menu des applications. «Quick connect» lance le mode VPN. De Belgique, la version gratuite d’une adresse Proton Mail ne permet de choisir qu’entre trois pays «paravents» : les États-Unis, les Pays-Bas et le Japon (parfois confondu avec l’Indonésie). Il est possible de constater la localisation de l’adresse «paravent» sur le site whatismyipaddress.com. Une liste d’autres pays existe, pour inciter à choisir un mode payant. Attention : tout changement d’IP est susceptible de perturber les flux actuels, comme une webradio.

Deux autres onglets permettent d’ajouter un mot de passe pour des envois de documents sensibles, ou de régler le blocage des maliciels, publicités et pistages.

2. Navigateurs

2.1 Mode console

links

#apt install linksEn mode super-utilisateur: su - [Enter]

Pour surfer en mode texte. Idéal pour vérifier que votre site est lisible pour les non-voyants. [g] permet d’entrer une adresse Internet ou locale (file://home/toto/ pour l’utilisateur toto), [Esc] un système de menu.

[Espace] pour avancer de la hauteur d’un écran dans une page, [touches fléchées] pour naviger : [Haut] et [Bas] pour se positionner sur le lien précédent/suivant dans une même page, [Droit] pour ouvrir le lien et [Gauche] pour revenir à la page précédente.

w3m (à installer) permet également de naviguer en mode texte sur une console

2.2 Mozilla-Firefox

Firefox (et dérivés) est la seule alternative crédible à la domination de Chromium/Chrome et des navigateurs qui utilisent son moteur de rendu Blink, comme Windows Edge et Opera. La version Quantum (depuis FireFox 57 de 2017) l’aurait hissé au premier rang de la rapidité et de l’économie de la mémoire. De plus, la Fondation Mozilla étant une organisation non lucrative, elle seule est vraiment crédible dans sa volonté de travailler dans le sens de la protection de la vie privée et donc de la sécurité.

Les plugins pour Mozilla fonctionnent également pour les versions dérivées.

En Debian, flashplayer-mozilla n’est disponible que si le dépôt deb-multimedia figure dans le fichier /etc/apt/sources.list.

Barre de menu amovible

Pour faire apparaitre ou disparaitre la barre de menus : [F10]. Pour la rendre visible ou invisible de façon permanente, cliquer Affichage » Barre d’outils » Barre de menus

Francisation de l’interface

En Linux, installer le paquet firefox-esr-l10n-fr. Par le menu par défaut en anglais Edit » Preference, onglet General, section Language, bouton Set alternatives, bouton Set language to add…, Search for more language, choisir une langue à ajouter et cliquer sur le bouton Add. Choisir enfin la langue dans le menu déroulant et cliquer sur le bouton Apply and restart.

Une boite à cocher permet de faire vérifier l’orthographe lors de la saisie de champs éditables.

Paramétrages (FireFox 102.6)

Édition » Paramètres » Vie privée et sécurité

Protection renforcée contre le pistage standard au minimum

Cookies et données de sites : permission de tout effacer, éventuellement lors de la fermeture

Identifiants et mots de passe permet un seul mot de passe pour tous les sites visités (trousseau)

Protection contre les contenus trompeurs et les logiciels dangereux

Permissions contient une case permettant d’interdire les fenêtres pop-up, une autre pour prévenir quand un site tente d’installer un module complémentaire

Modules

Pour télécharger un module, Outils » Modules complémentaires. Un champ éditable permet de rechercher des modules. Parmi les plus utiles :

- uBlock Origin bloque énormément de publicité, et même sur YouTube quand elle sont pas incluse dans la vidéo

- Video DownLoadHelper permet le téléchargement des vidéos

- Dark Reader permet (interrupteur) de rendre certains sites plus lisibles, ou moins lumineux

- DuckDuckGo Privacy Essentials

- eID Belgique pour l’identification avec carte d’identité, qui nécessite un pilote

- …

Duckduckgo

Duckduckgo et Startpage sont recommandés pour échapper à l’espionnage pratiqué par la majorité des moteurs de recherche : Google laisse des cookies concernant vos recherches, et des sites marchands les lisent et ciblent leur publicités en fonction de vos intérêts.

Il est possible de naviguer en masquant certaines données en ouvrant une fenêtre de navigation privée : Fichiers » Nouvelle fenêtre de navigation privée ou en cliquant [Ctrl maj p]. Certains sites n’aiment pas cela, argüant qu’ils doivent connaitre vos résolutions d’écran, etc. pour optimiser l’affichage, bien que les navigateurs soient conçus pour optimiser le flux HTML, sauf mauvaise volonté des concepteurs de pages. Ce que ces sites veulent en fait, c’est vous pister.

2.3 Dérivés : Tor et IceCat

Ces deux navigateurs sont basés sur Firefox et modifiés en vue d’un plus grand anonymat.

Tor

Tor est l’acronyme de «The Onion Router», qui évoque la structure en couche de l’oignon. Ce système anonymise vos demandes et les réponses à travers un relais entre plusieurs serveurs. Le site visité ne sait donc normalement pas d’où vient la demande (l’adresse IP est celle du dernier serveur) ni à qui il renvoie les informations. Cela pose plusieurs problèmes, certains sites décidant que ces serveurs ne sont pas fiables ; cela consomme plus d’énergie du fait que le trajet des données est allongé.

tor fait partie de la distribution Debian main à partir de Buster, mais torbrowser-launcher est en contrib : il faut peut être s’assurer que le dépôt contrib soit mentionné en précisant (en mode super-utilisateur) dans le fichier /etc/apt/sources.list :

deb http://deb.debian.org/debian/ bullseye main contrib non-free

…avant de prendre cette nouvelle adresse en compte et de charger tor et torbrowser-launcher :

apt update # apt install torbrowser-launcherEn mode super-utilisateur :#

su + mot de passe «root»

...qui installera également le paquet tor.

IceCat

IceCat est le navigateur de GNUzilla, qui agit spécialement sur le fingerprinting, l’empreinte laissée par le navigateur (le nom et la version du navigateur, la résolution de l’écran, la version du système d’exploitation…) qui vous identifie parfois aussi bien qu’un cookie. Tous les outils proposés sont libres, mais il n’est pas impossible d’y ajouter des non-libres. IceCat n’existe pas dans les dépôts Debian 11 Bullseye, il faut le charger à l’adresse ci-dessus. Il existe plusieurs paquets :

- icecat-60.7.0.en-US.gnulinux-i686.tar.bz2 (53M) pour les 32bits

- icecat-60.7.0.en-US.gnulinux-x86_64.tar.bz2 (51M)pour les 64bits

- icecat-60.7.0-gnu1.tar.bz2 (406Mo) si vous pensez pouvoir compiler les sources

- icecat-67.7.0.fr.langpack pour l’interface en français (répertoire langpacks)

Installation sans compilation

Il faut décompresser un des deux premiers paquets listés ci-dessus, par exemple de cette façon (cd le-bon-répertoire pour arriver où il faut) :

$tar -xjvf icecat-60.7.0.en-US.gnulinux-x86_64.tar.bz2En simple utilisateur

Comme il s’agit d’une application hors-distribution, sa place est en /opt :

#mv icecat /optEn mode super-utilisateur: su - [Enter]

Saisir /opt/icecat/icecat-bin dans une console permet de lancer le navigateur. Il est possible de l’installer dans le système de menu (avec Mate-Desktop : mozo, éventuellement à installer) ou d’en faire un lanceur sous forme d’icône de bureau. Les icônes se trouvent à l’adresse /opt/icecat/browser/chrome/icons/default (16px / 32px / 48px) et /opt/icecat/browser/icons (128px).

Pour franciser l’interface, charger le fichier icecat-52.6.0.fr.langpack.xpi avec File » Open File, cliquer [Installer] dans la boite qui le propose. IceCat en tiendra compte au prochain démarrage. On peut se débarrasser ensuite du fichier xpi.

Tentative de compilation

- Le «configure» doit se faire en dehors du répertoire : configure icecat-60.7.0, dont les messages d’erreur ont conduit à installer successivement les paquets rustc, llvm, autoconf2.13, libgtk2.0-dev, libgconf2-dev, libdbus-glib-1-dev, yasm, libpulse-dev, libX11-xcb-dev ; il a par ailleurs fallu dupliquer le répertoire official en unofficial (dans le sous-répertoire browser/branding).

- make (dans le répertoire) s’est interrompu après 20 minutes, sans notification autre qu’error 2. Installation de libnotify-bin. Une relance de make me note (après 2 minutes) 0 compiler warnings present. Relance avec make -d, arrêt avec le message peu explicite Retrait du processus fils 0x55916ef52b50 PID 161932 de la chaine.

- si cela avec fonctionné, make install en super-utilisateur

2.4 Chromium et dérivés

Chromium est le navigateur libre à la base du navigateur Chrome de Google (ce dernier est à déconseiller pour de multiples raisons). Chromium ne dispose pas de flashplayer ni des codecs propriétaires, tels H.264 et aac, à installer indépendamment.

Brave n’est pas disponible sur toutes les distributions ; des paquets .deb et .rpm (55Mo) existent. Ils nécessitent la librairie git, normalement disponible dans les bonnes distributions. Ce navigateur semble très rapide, et tourné vers la sécurité et la protection de la vie privée. Brave permet de bloquer complètement la réclame, ou de remplacer les pubs originelles par d’autres gérées par Brave, avec un pourboire pour l’internaute.

2.5 Epiphany (GNOME)

2.6 Konqueror (KDE)

Konqueror est un navigateur de fichiers du Bureau KDE. Il permet également le transfert de fichiers et la navigation sur Internet (information vieillie : je ne l’utilise plus depuis longtemps).

3. Messagerie

Thunderbird est le courrielleur développé par Mozilla. En GNU/Linux, le paquet thunderbird-l10n-fr permet de disposer du logiciel en français.

Nétiquette

L’étiquette est un ensemble de comportements respectueux. Sur Internet (courriel, forums...), il est d’autant plus nécessaire d’être courtois que l’on ne voit pas l’interlocuteur. L’interprétation est souvent malaisée et il convient de réfléchir avant de pratiquer l’ironie, l’humour ou le second degré. Même une émoticône comme ;) ou un LOL ne sera pas toujours bienvenu·e.

Le tutoiement, signe de familiarité, une orthographe relâchée ou le langage SMS peut être considéré comme grossier. UN TEXTE FRAPPÉ EN MAJUSCULES N’EST PAS TRES LISIBLE ET DONNE L’IMPRESSION DE CRIER. COMME C’EST SOUVENT UTILISÉ PAR LA RÉCLAME, IL EST POSSIBLE QUE LE COURRIEL ECHOUE DANS LES POURRIELS.

C’est actuellement moins le cas, mais les gros fichiers en attachement comportent le risque de bloquer le courriel, encombrer les boites parfois limitées. Il est préférable de juste mentionner l’adresse Internet où la vidéo est disponible. Cela permet également de diminuer la consommation électrique globale d’Internet, tout le monde n’étant pas intéressé par les petits chats trop mignons.

En cas d’envoi collectif, il vaut mieux utiliser la copie-carbone invisible (CCI / BCC) si les interlocuteurs ne se connaissent pas. Mais dans le cas d’une discussion de groupe, il est avantageux d’utiliser la simple copie-carbone (CC) afin que tout le monde sache à qui il a affaire (et tout le monde doit penser à appuyer sur le bouton «Répondre à tous»). En cas de dialogue suivi (courriel ou forum), il est préférable de répondre après la citation.

Faire suivre (forward) un courriel ne devrait jamais être un réflexe : trop d’«informations» qui semblent intéressantes sont en fait fausses, exagérées ou calomnieuses. On ne devrait jamais participer à la désinformation chronique.

Enfin, il faut éviter de répondre à la demande d’un site de lui fournir l’adresse de correspondants qui pourraient être intéressés par un sujet.

4. Vidéo-conférence

Une façon très simple pour une vidéo-conférence à plusieurs est offerte par le site jitsi.org qui permet de se réunir : meet.jit.si, sans devoir ouvrir de compte. Il suffit de convenir d’un nom de réunion et toutes les personnes ouvrant une session avec ce nom peuvent participer à la conversation. Les échanges se font avec un protocole sécurisé (https). Attention! il faut choisir un nom improbable, pour ne pas tomber dans une autre réunion ou que d’autres ne tombe dans la vôtre si vous ne précisez pas de mot de passe.

En cas d’utilisation d’un micro ou d’un casque, il est préférable de le brancher avant l’ouverture de la conversation : il semble difficile de le faire reconnaitre par la suite, en cours de conversation.

En bougeant la souris vers le bas, une rangée d’icônes apparait :

- à droite, activer la vue mosaïque, la possibilité d’imposer un mot de passe ([i] entouré) ainsi que des paramétrages ;

- au centre : (dés)activer le micro et la caméra, et quitter la réunion ;

- à gauche : partager son écran, demander la parole (en cas de groupe avec «chef d’orchestre») ou ouvrir un chat.

D’autres sites proposent le même service, mais avec obligation de s’inscrire.

Skype (racheté par MicroSoft) est une application propriétaire, mais le logiciel est encore assez répandu. Il est disponible (126Mo, 328Mo installé) sur un dépôt . Cliquez sur le fichier devrait ouvrir l’installateur de paquets. Note : depuis février 2025, Skype ne peut plus être installé sur une distribution GNU/Linux que par Snap, ce qui équivaut à installer un système parallèle, qui ajoute environ 2,8Go de bibliothèques surnuméraires.

Ekiga (l’ancien GnomeMeeting) est une application libre vous permettant de téléphoner à travers Internet (voip: voice on IP). Libre, cette application s’installe directement par l’installateur de votre système (apt, rpm, yum). Attention : au 2025.02.10, cette application n’est pas disponible sur les dépôts de Debian 12 Bookworm.

5. Messagerie instantanée

Kopete (KDE) et Gaim (Gnome) sont des messageries comprenant les protocoles utilisés par ICQ, MSN ou Yahoo Messenger. Il existe également amsn pour un compte msn.

6. Transferts de fichiers

Interface utilisateur

filezilla offre les services de transfert des fichiers par les protocoles ftp et sftp (transfert sécurisé), qui permettent de téléverser ses pages Internet : connaitre l’identificateur et le mot de passe, mais aussi l’adresse exacte où transférer : le site http://www.toto.be peut avoir une adresse de transfert ftp://uploader.toto.be ou sftp://sftp.toto.be…

Attention : le mot de passe n’est pas récupérable dans un fichier de configuration.

gftp permet également ces transferts, mais la très ancienne version 2.0.18-17 qui accompagne debian Debian Lenny (stable) ne fonctionne pas bien; la dernière version 2.9.1 n’a pas été testée pour ces pages.

konqueror (KDE) permet le téléversement, transfert de fichiers sur Internet (uploading) : Fenêtre » Scinder la vue gauche/droite, saisir l’adresse de transfert (du style : ftp://home.provider.org/~toto ou sftp://sftp.toto.org) puis indiquer dans la fenêtre qui s’ouvre l’identifiant et le mot de passe connu du fournisseur. Le reste se fait à la souris.

En mode console

wget

wget -c http://chemin/dossier/fichier permet de télécharger un fichier dont on connait l’adresse exacte. L’option -c permet de reprendre le téléchargement d’un fichier au cas où il est interrompu.

Cette commande permet également d’aspirer un site. Ce n’est pas recommandé (surcharge du serveur), mais il est possible de limiter les dégâts :

wget -rk -np -w 3 --limit-rate 7.5k http://site/repertoire/

-r (récursion) pour parcourir chaque lien trouvé

-k convertit les liens absolus en local, pour permettre une consultation sur le PC

-np (no parent) permet de ne pas remonter dans un répertoire de plus haut niveau)

-w 3 (wait) attend 3 secondes entre le téléchargement de chaque fichier

--limit-rate 7.5k limite le téléchargement à 7 500 octets par seconde

D’autres options (voir également man wget dans une console) :

-l 3 fixe à 3 la profondeur limite des répertoires

-t 5 fixe à 5 le nombre de tentatives de charger un fichier avant abandon

-T 3 définit à 3 secondes le délai d’attente avant abandon

ftp (pour mémoire)

ftp permet la connexion et le transfert de fichiers, mais pas de façon sécurisée.

ftp serveur.org demandera successivement l’identifiant et le mot de passe associé au compte souscrit sur serveur.org et lancera le mode interactif (quit pour en sortir) :

pwd retourne le répertoire courant du système de fichiers distant

ls liste le répertoire courant sur le serveur (système de fichier distant)

cd repertoire ou cd .. permet d’entrer dans un répertoire distant ou d’en sortir

mkdir repertoire et rmdir repertoire permettent de créer et supprimer un répertoire distant

delete fichier efface un fichier distant

lcd permet d’entrer ou de sortir d’un répertoire local

put fichier chemin place un fichier local sur le système de fichiers distant, une adresse et/ou un autre nom de fichier peut être précisé

get fichier chemin télécharge un fichier distant sur le système de fichiers local, une adresse et/ou un autre nom de fichier peut être précisé

sftp

sftp (paquet openssh-client) permet la connexion sécurisée pour le transfert de fichiers.

sftp identifiant@serveur.org:/var/www/etc. demandera le mot de passe associé au compte identifiant sur serveur.org. Une session ouverte, il est possible de gérer «à la main» l'espace du serveur où est installé l'ensemble des fichiers HTML, en créant des répertoires et en y plaçant les fichiers.

Les commandes, qui ressemblent à celles du shell, cd, chgrp, chmod, chown, df, ls, mkdir, pwd, rename, rm, rmdir concernent le système de fichiers distant (sur le serveur).

Les commandes concernant le disque «local» (sur votre ordinateur) commencent pas l : lcd, lls, lmkdir, lpwd.

put fichier chemin place un fichier «local» sur le système de fichiers distant (le serveur), une adresse et/ou un autre nom de fichier peut être précisé

get fichier chemin télécharge un fichier distant sur le système de fichiers local, une adresse et/ou un autre nom de fichier peut être précisé

exit pour fermer la session

scp

scp (paquet openssh-client) ne permet qu'un transfert de pages entre PC local et le serveur, mais pas la gestion du système de fichiers sur le serveur.

scp monfichier utilisateur@serveur:/var/www/chemin/

...demande le mot de passe pour la connexion et transfère le fichier à l'endroit précis du serveur. scp n'est pas censé créer un répertoire inexistant, il faut donc connaitre avec précision l'endroit où les fichiers doivent être transférés. Pas de problème en revanche pour installer récursivement un répertoire avec son arborescence et son contenu :

scp -r nouveau user@serveur:/var/www/

Pour construire un système de fichier sur le serveur, il est possible de passer par ssh.

mc

mc proposent également ce service.

- Menu Droite → SFTP liens

- saisir votre identifiant sous la forme identifiant@serveur

- saisir le mot de passe fourni par votre fournisseur

- naviguez dans l'arborescence des deux panneaux (c'est assez fastidieux)

7. Alternatives

gopher://

Développé en 1991 comme protocole réseau (gopher://) pour l’université du Minnesota, et s’étendant ensuite dans les universités, il a ensuite régressé au profit du Web.

Il est possible de surfer dans le domaine gopher avec FireFox en y chargeant le module OverbiteWX (qui nécessite l’installation d’Onyx).

gemini://

Le protocole gemini, lancé en 2019, modernise légèrement le protocole gopher. Comme ce dernier, il est orienté texte, avec un formatage minimal, basé sur markdown. Les fichiers binaires (image, vidéos…) n’y sont pas interdits, mais les vidéos ne se lanceront pas toute seules ; pas de cookies, popups ni publicités de sites tiers : il n’a pas été conçu pour cela.

Un client est nécessaire. Si vous ne savez pas compiler, le plus simple est de télécharger l’application Lagrange : choisir l’AppImage.

Il faut ensuite rendre le fichier téléchargé exécutable:

chown 740 Lagrange-1.7.1-x86_64.AppImage

Puis double-cliquer sur le fichier ou le lancer avec

./Lagrange-1.7.1-x86_64.AppImage

Une page d’introduction peut être gemini://gemini.circumlunar.space/docs/fr/

Note :

- l’application Lagrange accepte également le protocole gopher://

- FireFox (et d’éventuels d’autres navigateurs) permet de surfer dans l’univers gemini par le portail portal.mozz.us